Wprowadzenie

Bardzo często istnieje potrzeba połączenia zdalnego komputera (lub zdalnej sieci) do firmowej sieci lokalnej. Dobrym rozwiązaniem może być wydzierżawienie łącza telekomunikacyjnego i połączenie obu sieci (dołączenie zdalnego komputera do sieci lokalnej). Wydaje się jednak, że jest to dosyć nieracjonalne w sytuacji gdy (praktycznie) wszyscy mają dostęp do Internetu. Oprócz tego, dostawca łącza może łatwo uzyskać (albo udostępnić) dostęp do ruchu na łączu.

Z drugiej strony powstaje problem jak udostępniać zasoby sieci lokalnej tylko wybranym (być może podróżującym po świecie) użytkownikom i zapewnić wystarczającą prywatność (stanowiącą podstawę prowadzenia biznesu).

W ten sposób powstała idea VPN (Virtual Private Network — wirtualna sieć prywatna), która pozwala z dowolnego miejsca na świecie stworzyć szyfrowane, wirtualne „połączenie telekomunikacyjne" zdalnego komputera/sieci z siecią macierzystą firmy.

Innym zastosowaniem VPN jest ochrona przed monitorowaniem ruchu przez agendy rządowe: wybieramy dostawcę VPN za granicami kraju, nawiązujemy szyfrowane połączenie z serwerem VPN (fakt nawiązania połączenia będzie monitorowany, ale przesyłane informacje — już nie. W szczególności, poza zasięgiem lokalnych służb będą adresy z którymi nawiązujemy połączenie. Choć w przypadku skoordynowanej akcji służb — może to nie być żadną ochroną, a jedynie utrudnieniem.

Kolejnym zastosowaniem VPN jest „oszukiwanie" dostawców usług, ktrzy ich dostępność ograniczają „terytorialnie" („W twoim kraju ta usługa jest niedostępna!"). Wybierając dostawcę VPN w odpowiednim miejscu, powodujemy, że (z punktu widzenia „drugiego końca połączenia") jesteśmy gdzie indziej.

Czasami może to być metoda na przekroczenie firewalla (oczywiście, przy założeniu że jednak dopuszcza on dostęp do jakichś usług (uznanych przez lokalne władze jako bezpieczne.)

Poniższa ilustracja pokazuje ideę realizowanego tunelu. Nazwę „Office" należy traktować symbolicznie: będzie to dostawca bezpiecznego połączenia z komputerem klienta. Home to albo indywidualny klient, albo oddział firmy.

Natomiast w przypadku sieci wirtualnych na potrzeby firm — sieć może być tak skonstruowana, że będzie pozwalała na pełną integrację lokalnego i zdalnego oddziału firmy. Można podejmować decyzję na temat sposobu organizacji dostępu do Internetu (przez odpowiednią realizację trasowania).

Sieci połączone tunelem mogą być również tak zorganizowane, że komputery będą się wzajemnie widziały, albo — gdy jest kilka oddziałów — połączenia VPN będą realizowały redundantną strukturę dostarczającą alternatywnych dróg połączeń.

Dostępne rozwiązania

PPTP – używany w MS Windows (i uważany za bardzo podatny na ataki oraz daleki od bezpieczeństwa)

L2TP – używany w MS Windows (udoskonalona wersja PPTP)

IPsec (nieco ogólniejsza niż tylko VPN struktura do bezpiecznego przesyłania informacji)

SSTP (ang. Secure Socket Tunneling Protocol) firmy Microsoft

OpenConnect rozwiązanie bardzo podobne do AnyConnect firmy Cisco (i zgodne z nim)

Politechnika Wrocławska korzysta z rozwiązań firmy Palo Alto Networks na które składa się

firewall,

oprogramowanie Windows/Linux/Mac OS/Android/IOS.

Cechą szczególną tego rozwiązania jest spory zakres monitoringu i kontroli nad ruchem sieciowycm wchodzącym do sieci i wychodzącym z niej.

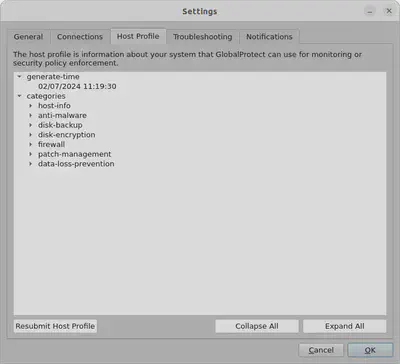

Żeby zobaczyć jakie informacje zbiera klient VPN (na komputerze stacjonarnym/laptopie) warto zerknąć w ustawienia klienta VPN.

Klikając w trzy kreseczk można wejść do ustawień, a tam zanaczyć zakładkę Host profile. Sporo tego tam jest…

Cel ćwiczeń

Pokazanie i praktyczne przećwiczenie korzystania z VPN.

Objaśnienie jak realizuje się transmisja sygnałów w złożonych sieciach.

Oprogramowanie

Jest sporo różnych rozwiązań programowych VPN. Nie będziemy się nimi zajmowai — bardzo często korzystając z jakiegoś konkretnego rozwiązania musimy stosować wskazanae oprogramowanie

Dostawcami VPN zajmować się nie będę — najczęściej (nawet jeżeli niezbyt drogie) są to rozwiązania komercyjne. Choć może warto przyjrzeć się Windscribe, w którym podstawowy zakres usług jest darmowy, a plany płatne zaczynają się od 4$ za miesiąc.

Politechnika Wrocławska wybrała rozwiązanie firmy Palo Aloto Networks. Co więcej udostępniła te rozwiązanie pracownikom i studentom.

W odróżnieniu od poprzednio stosowanych (przez PWr) rozwiązań cały ruch sieciowy z komputera klienta przechodzi przez sieć uczelnianą.

Aby zainstalować oprogramowanie sięgnąć trzeba pod adres Działu Informatyzacji.

Oprogramowanie dla uzrądzeń mobilnych pobieramy z „właściwych sklepów":

Zadania do wykonania

Na początek ogromna prośba: nie nadużywajcie VPN.

Po pierwsze proszę sprawdzić czy rzeczywiście cały ruch sieciowy przechodzi przez sieć uczelnianą w przypadku VPN dla studentów, czyli prześledzić trasę pakietów do jakiegoś węzłą spoza uczelni lub sprawdzić w w zewnętrznym serwisie adres IP.

Zajęcia wykonywane w domu1 korzystając z komputera i/lub telefonu komórkowego2.

Wybrać sobie jakiś węzeł w sieci i sprawdzić połączenie3 „normalne" i VPN.

W miarę możłiwości wybrać jakiś adres IP z sieci domowej i sprawdzić czy jest do niego dostęp korzystając z VPN (zwłaszcza z urządzenia mobilnego)4.

Sprawdzić czas ping do wybranego serwera: VPN vs normalnie.

Skorzystać z jakichś usług dostępnych jedynie wewnątrz sieci PWr (na przykład http://intranet.pwr.edu.pl/doc/Docs.aspx?page=ordinance).

Można też wejść na stronę Biblioteki Głównej Politechniki Wrocławskiej5 i poszukać jakiegoś czasopisma w dziale Lista e-Źródła A-Z.

Tu przykład artykułu: https://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=8353801.

Można przetestować speedtest, ale zwracam uwagę, że połączenie zawsze wychodzi przez łącze „domowe", dodatkowo jest szyfrowane i kapsułkowane do UDP, więc nie będzie szybciej. Pytanie ile będzie wolniej.

Zwracam też uwagę, że całe połączenie realizowane przez uczelniany VPN odbywa się z wykorzystaniem wyłącznie protokołu IPv4. Proszę sprawdzić jak biegną pakiety do jakiegoś adresu IPv6. Na przykład do serwerów Google6.

host google.com google.com has address 216.58.208.206 google.com has IPv6 address 2a00:1450:401b:801::200e

Tym razem proszę o krótkie sprawozdanie!

Uwagi

VPN może przydać się w bardzo różnych sytuacjach. Ale gdy znajdziemy się w sieci, w które cały ruch jest filtrowany — nie uzyskamy możliwości kontaktu z serwerem i nawiązania połączenia. Stąd bardzo często serwer korzysta z portu 443 — przeznaczonego dla bezpiecznych połączeń po HTTPS…

Dodatkowe źródła informacji

Microsoft udostępnia sporo różnych informacji na temat VPN: Virtual Private Networks

a tamStruktura sieci i metody projektowania z wykorzystanie IPSEC, PKI, SSL

Bardzo dobry tekst na temat VPNa (i TORa) w czasach zarazy: Czym różni się VPN firmowy od komercyjnego …i dlaczego nie TOR? z serwisu Niebezpiecznik.

Drobne uwaga na koniec

- Skoro jest taka możliwość — warto mieć VPN na urządzeniu mobilnym, gdyż może się przydać w przypadku nieszyfrowanych (albo szyfrowanych, ale niezaufanych) sieci WiFi.

- Dostępna na urządzenia mobilne przeglądarka Duck Duck Go używa VPNa aby zaoferować zwiększenie prywatności7.

- Również przeglądarka Opera daje dostęp do VPN (ponoć darmowego).

W warunkach laboratorium wszystko będzie znacznie mniej spektakularne: jest ono w sieci PWr. ↩︎

Instrukcje dla IOS i OSX znaleźć można na osobnej stronie. ↩︎

Za pomocą jakiegoś programu do śledzenia trasy: tracert, aplikacja pod Android albo Windows. ↩︎

W przypadku laptopa mam dostęp do całej sieci domowej, w przypadku systemu Android nie mam! ↩︎

W przypadku zdalnego dostępu do czasopism oferowanych przez PWr czasami, mimo korzystania z VPN trzeba dodatkowo zalogować się. ↩︎

Oczywiście, pod warunkiem, że komputer ma adres w sieci IPv6. ↩︎

Ale wtedy cały ruch z naszego urządzenia mobilnego idzie przez serwery Duck Duck Go… ↩︎